HTTPS安全

在咱们的认知中,

HTTP是超文本传输,是一个有问有答形式的短链接,可是不安全,HTTPS是安全的,运用了SSL或TLS加密,那么什么是SSL?什么是TLS?

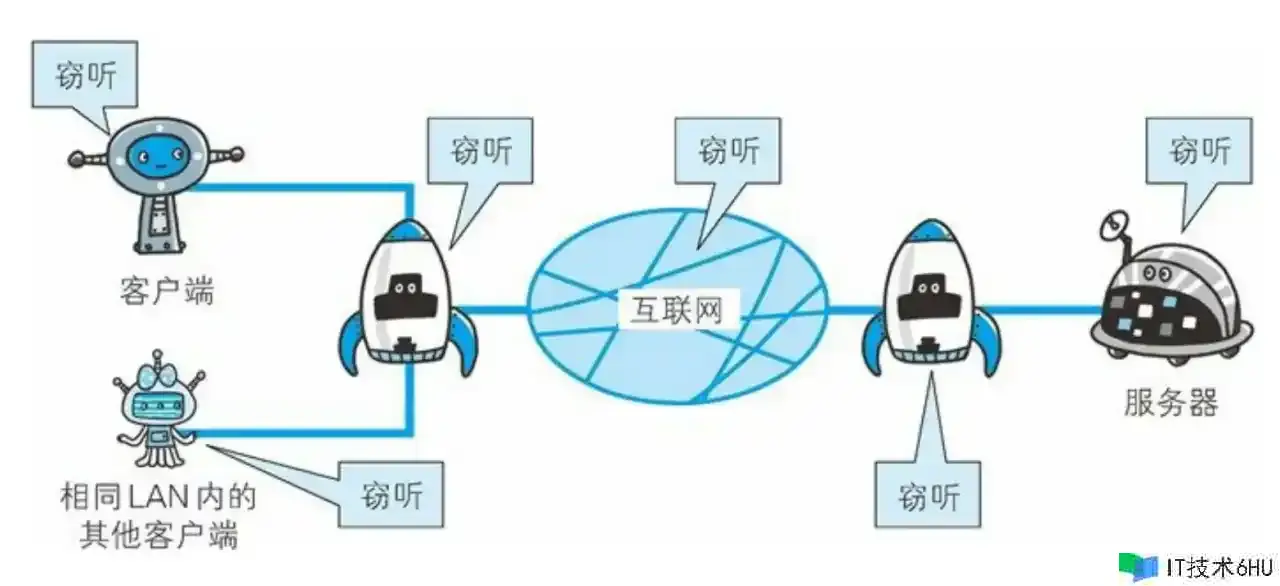

HTTP选用的是明文传输,在HTTP报文传输进程中,很容易被偷听,如图所示

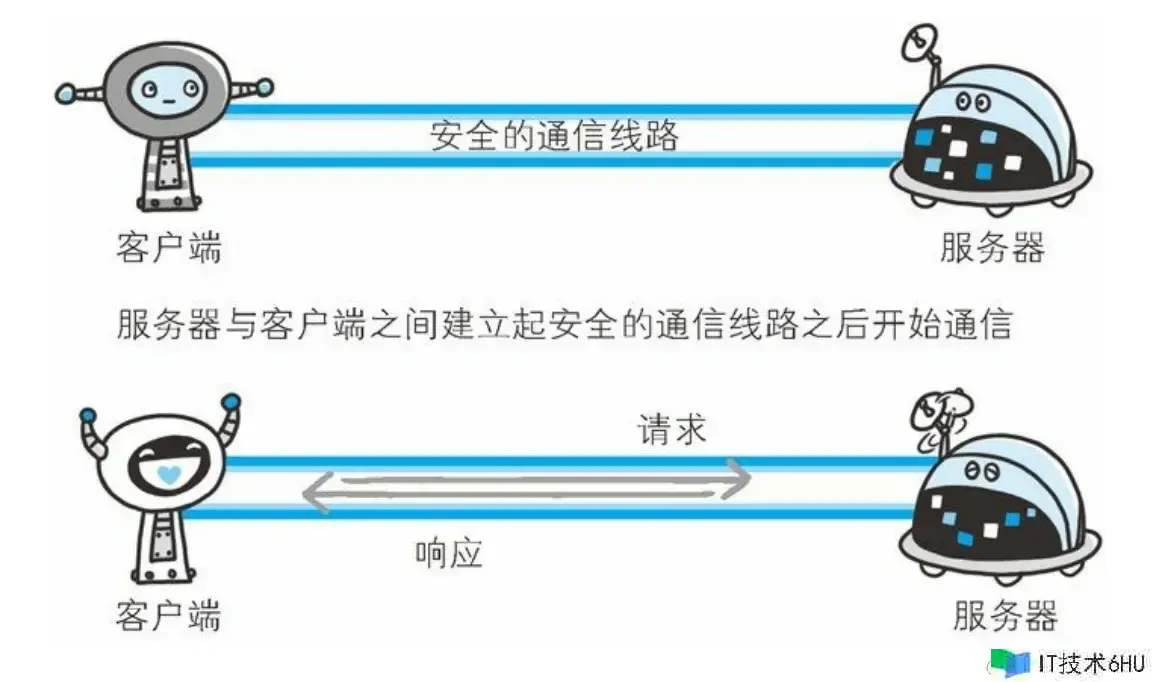

因此咱们需求选用加密的方法避免被偷听,现在盛行的是和SSL、TLS进行组合的方法,对通讯加密,如图所示

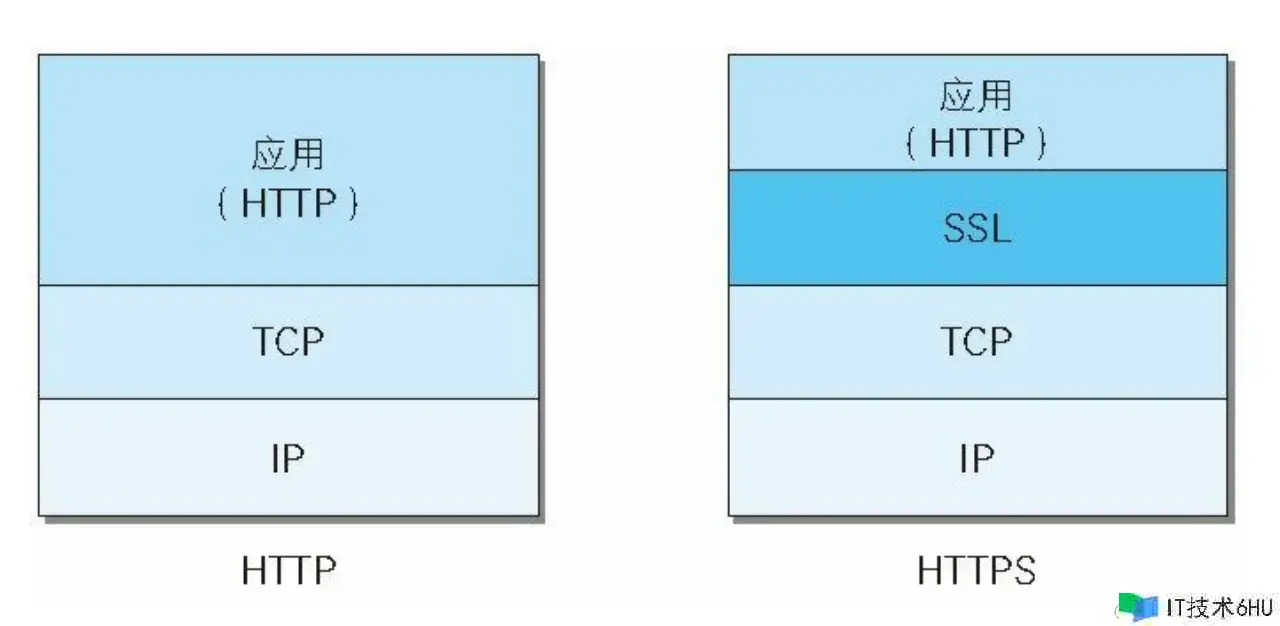

即在树立起安全的通讯线路后,遍可以安全通讯,这其实便是 HTTPS,HTTPS并不是应用层的又一个协议,一般HTTP是和 TCP直接通讯,当运用SSL时,则演变成先和SSL通讯,再由SSL和TCP通讯了,

什么是 SSL 和 TLS?

SSL是介于HTTPS下和TCP上的一个协议加密层(安全套接字加密层),在后续的发展中SSL更新到3.0今后,IETF对SSL3.0进行了标准化,并更名为TLS。

基于SSL和TLS通讯规划两种加密,以下是两种加密的详细说明。

密钥加密技能

1、对称加密

所谓对称加密说白了便是用同一个密钥对数据进行加密和解密,对称加密的密钥由客户端生成。

客户端在发送数据到服务端之前,用同享密钥对数据进行加密,服务端接收到的是加密后的数据,需求用同享密钥解密成正常数据,传输速率上和HTTP差不多。咱们常用的AES、DES算法便是对称加密。

运用对称加密会出现一个问题,同享密钥需求在每次发送数据时传输给对方,咱们没办法确保安全的传输过去,如果同享密钥被偷听者拿到,那根本等于明文传输,这时就出现了非对称加密,但传输速率只有一般HTTP的十分之一。

2、非对称加密

公开密钥加密运用一对非对称的密钥。一把叫做

私钥 (private key),另一把叫做公钥(public key)。公钥加密数据发送给对方,对方再用私钥解密。

非对称加密运用一对密钥,即公钥和私钥,且二者成对出现。私钥被自己保存,不能对外泄露。公钥指的是公共的密钥,任何人都可以获得该密钥。用公钥或私钥中的任何一个进行加密,用另一个进行解密。

被公钥加密过的密文只能被私钥解密,进程如下: 明文 + 加密算法 + 公钥 => 密文, 密文 + 解密算法 + 私钥 => 明文 被私钥加密过的密文只能被公钥解密,进程如下: 明文 + 加密算法 + 私钥 => 密文, 密文 + 解密算法 + 公钥 => 明文

3、混合加密

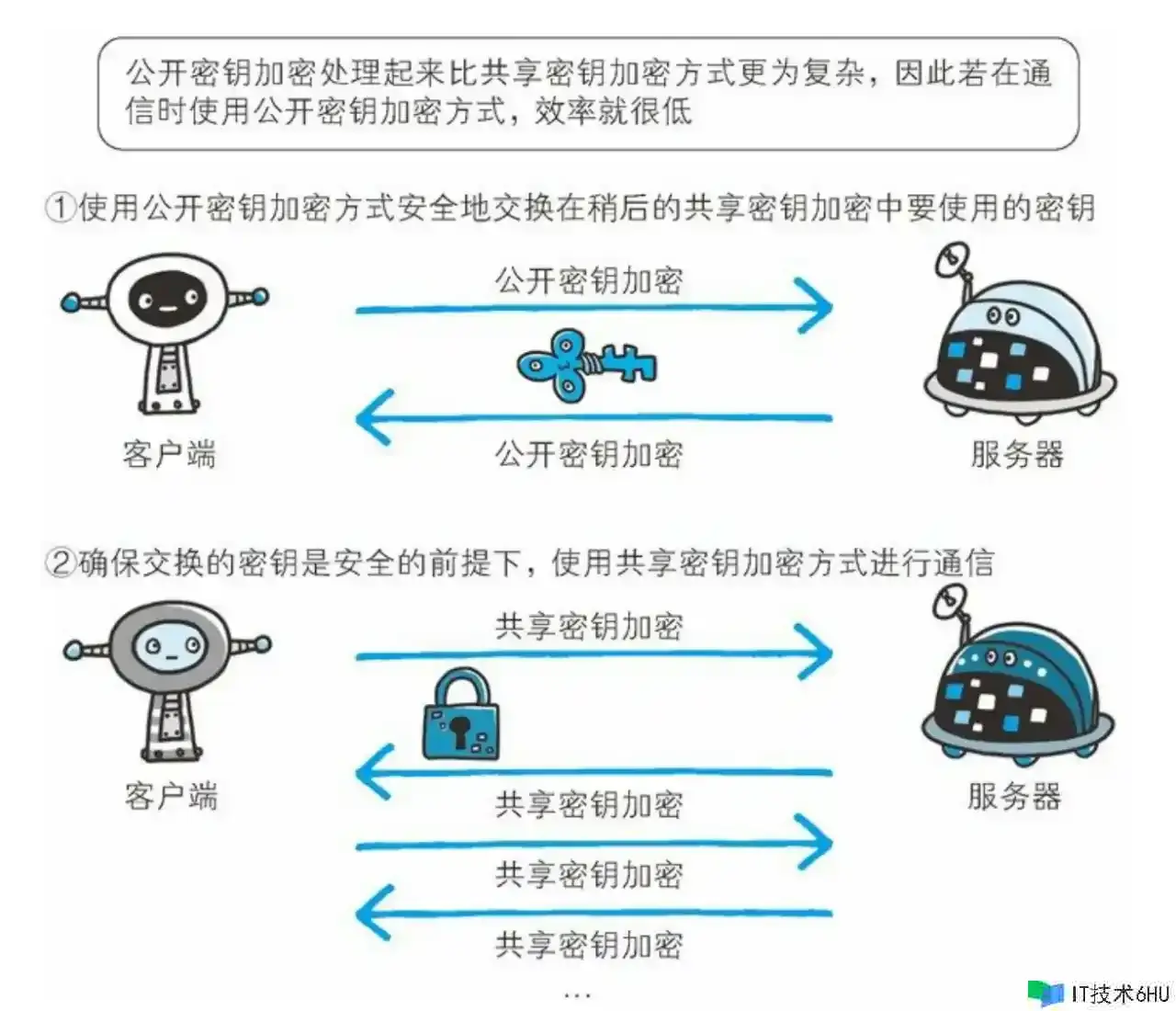

混合加密即结合了对称加密和非对称加密,结合了他们各自的优点。

HTTPS选用混合加密机制(树立通讯前,用公开密钥加密的方法传递同享密钥加密需求用到的密钥,树立通讯后,选用同享密钥进行通讯),如图

CA安排认证原理

咱们在调试HTTPS接口时,一般听到CA证书这样一个名词,它是CA安排颁布的证书,像上面所说的,为了让咱们自己的公钥不暴露在外面,咱们需求

- 将咱们的公钥、安排信息、个人信息等提供给CA安排请求认证

- 认证成功,则CA安排会给咱们颁布证书(包括请求者公钥、请求者的安排信息和个人信息、签发安排 CA 的信息、有用时间、证书序列号等信息,同时包括一个签名),首要CA安排自己具有一套受信的公钥和私钥(现在的手机或电脑的操作体系都会将所有CA安排的公钥内置到操作体系中),CA安排用自己的私钥对证书进行加密,咱们配置到服务器上即可。

- 在客户端第一次恳求服务器时,将回来CA安排用私钥加密的证书(包括服务器的公钥 + CA 安排的数字签名)

- 体系根证书会用各个CA安排的公钥进行数据解密,并对域名等信息进行匹配。

- 若验证CA的公钥证书有用,客户端即拿到了服务器的公钥,即可正常通讯。

由于非对称加密的方法耗时较高,所以HTTPS选用的是非对称加密和对称加密相结合的方法,即第一次选用非对称加密验证,后续选用对称加密进行通讯。

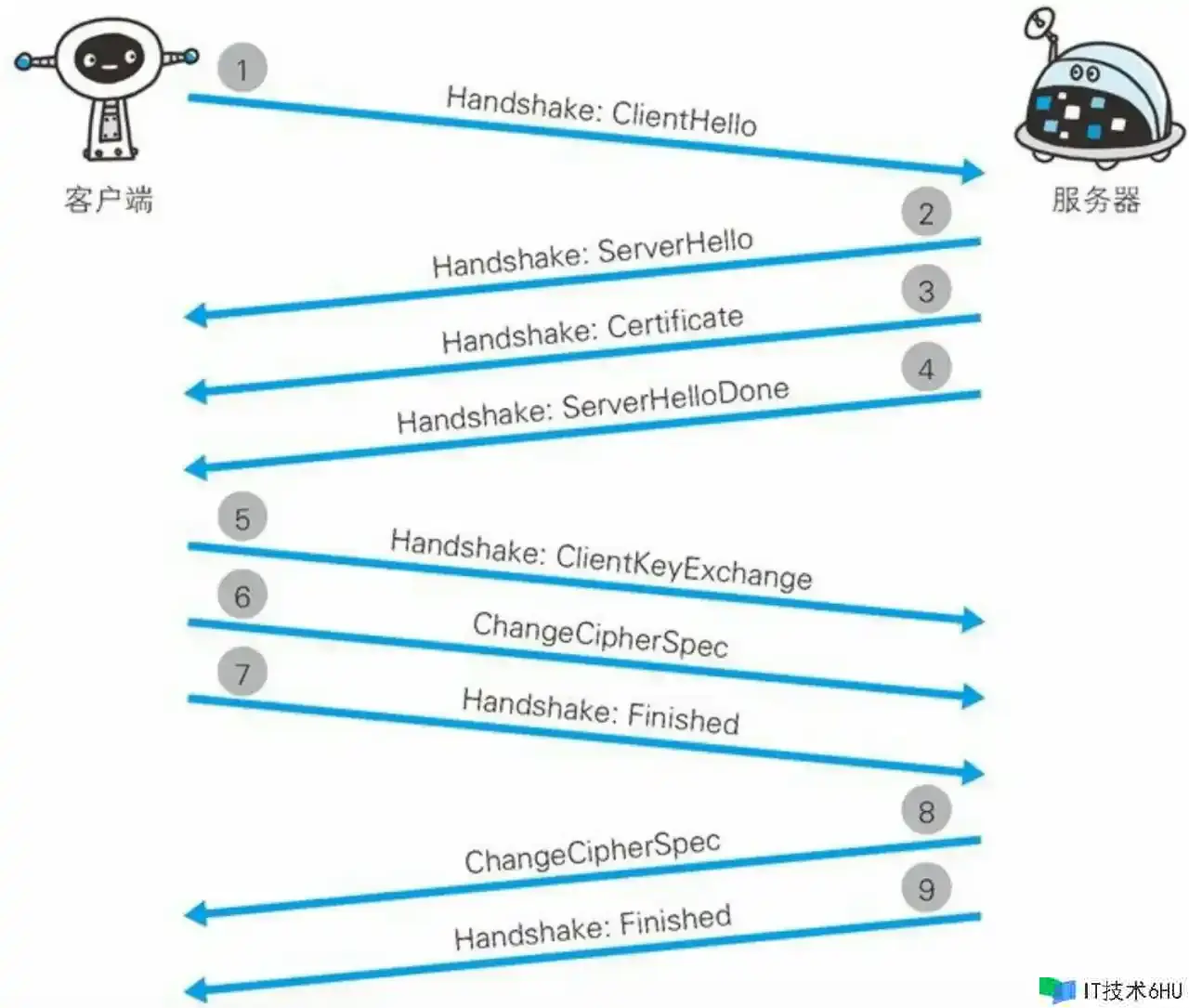

树立 SSL 衔接的进程

上图为树立 SSL 衔接的进程,下面详细说明一下以上进程:

- 第 1 步:客户端发送 ClientHello 报文到服务端开始开始阶段的握手,内容包括客户端支撑的SSL 版本号及加密组件列表(如加密算法、密钥长度等)。

- 第 2 步:服务端收到报文后,发送 ServerHello 报文,内容包括需求运用的 SSL 版本和加密组件列表,这些都是从客户端发送过来的报文中挑选出来的。

- 第 3 步:服务端接着发送从 CA 安排请求下来的证书 Certificate,证书包括公钥、安排信息等内容。

- 第 4 步:服务端发送 ServerHelloDone 表示开始阶段的握手完毕。

- 第 5 步:客户端在收到 Certificate 后用体系预存的根证书对其进行验证,待验证成功后,发送 Client Key Exchange 开始第二阶段握手,报文中包括用公钥加密过的客户端生成的随机字符串 pre master secret,这便是之后通讯需求用的同享密钥。

- 第 6 步:客户端接着发送 Change Cipher Spec,告知服务端,此次报文之后,将运用 pre master secret 字符串加密通讯。

- 第 7 步:客户端发送 Finished ,报文用 pre master secret 加密过,第二阶段握手能否成功,就看服务端能否顺畅解密。

- 第 8 步:服务端发送 Change Cipher Spec 报文。

- 第 9 步:服务端发送 Finished 报文。

以上便是 HTTPS 在树立 SSL 通讯衔接的进程,之后就可以运用对称加密的方法进行通讯了。

根本上HTTPS 可以总结为HTTPS = HTTP + 加密处理 + 证书认证 + 完整性维护,那完整性维护是怎么确保的?

实际上在上面的流程中,从应用层发送数据时,会附加一种叫 MAC(Message Authentication Code) 的报文摘要,MAC 可以查知报文是否遭到篡改,从而维护报文的完整性。