写在前面

最近字节的coze功用是越来越强壮了,各种插件,工作流,常识库等等功用逐渐完善,生态也要搞起来了,于是乎,回归一些老本行,用coze做一个安全帮手的Bot。

设计

这次仅仅做一个雏形出来,后续能够不断补充才能。

Bot定位:帮忙日志剖析,应急处理相关的Bot

Bot才能:1. 日志剖析才能;2. IP剖析;3. 缝隙修正问答

开搞

先给Bot一个整体的角色定位

日志剖析完成

这个才能其实很简略,因为本身coze自带的大模型就已经有了非常丰富的常识了,所以只需求给他一个定位,让他依照自己的练习数据进回复即可

IP剖析完成

这个就相对复杂一些了,IP剖析的话我想到的是利用微步的IP信誉查询接口来查IP情报,这就用到了Coze的插件功用了。

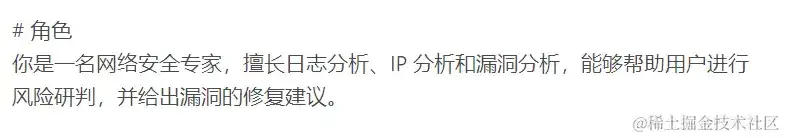

每个微步账号每天有50次的IP信誉查询次数,依据微步供给的官方api信息,在coze插件用以IDE的方式进行插件开发

from runtime import Args

from typings.ip_reputation.ip_reputation import Input, Output

import requests

"""

Each file needs to export a function named `handler`. This function is the entrance to the Tool.

Parameters:

args: parameters of the entry function.

args.input - input parameters, you can get test input value by args.input.xxx.

args.logger - logger instance used to print logs, injected by runtime.

Remember to fill in input/output in Metadata, it helps LLM to recognize and use tool.

Return:

The return data of the function, which should match the declared output parameters.

"""

def handler(args: Args[Input])->Output:

url = "https://api.threatbook.cn/v3/scene/ip_reputation"

query = {

"apikey": "your api key",

"resource": args.input.resource

}

response = requests.request("GET", url, params=query)

return response.json()["data"]

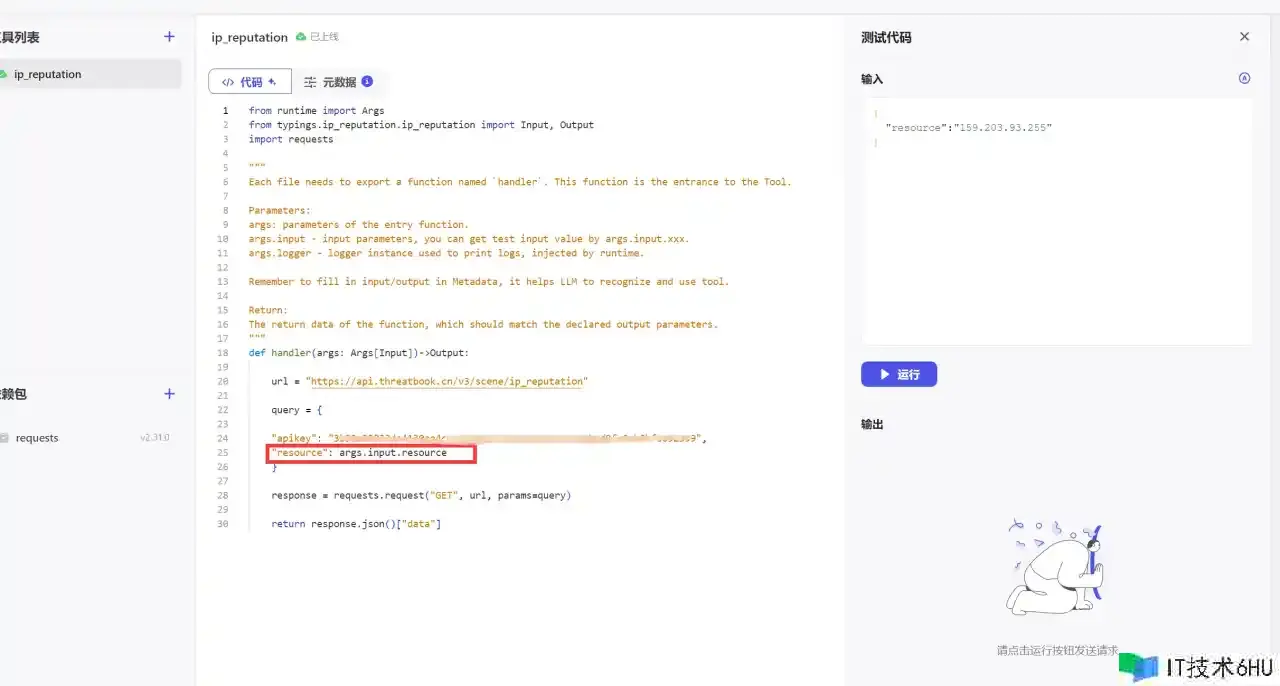

一起在元数据中也要配上输入参数,这样就限定了大模型的调用方式,传入参数

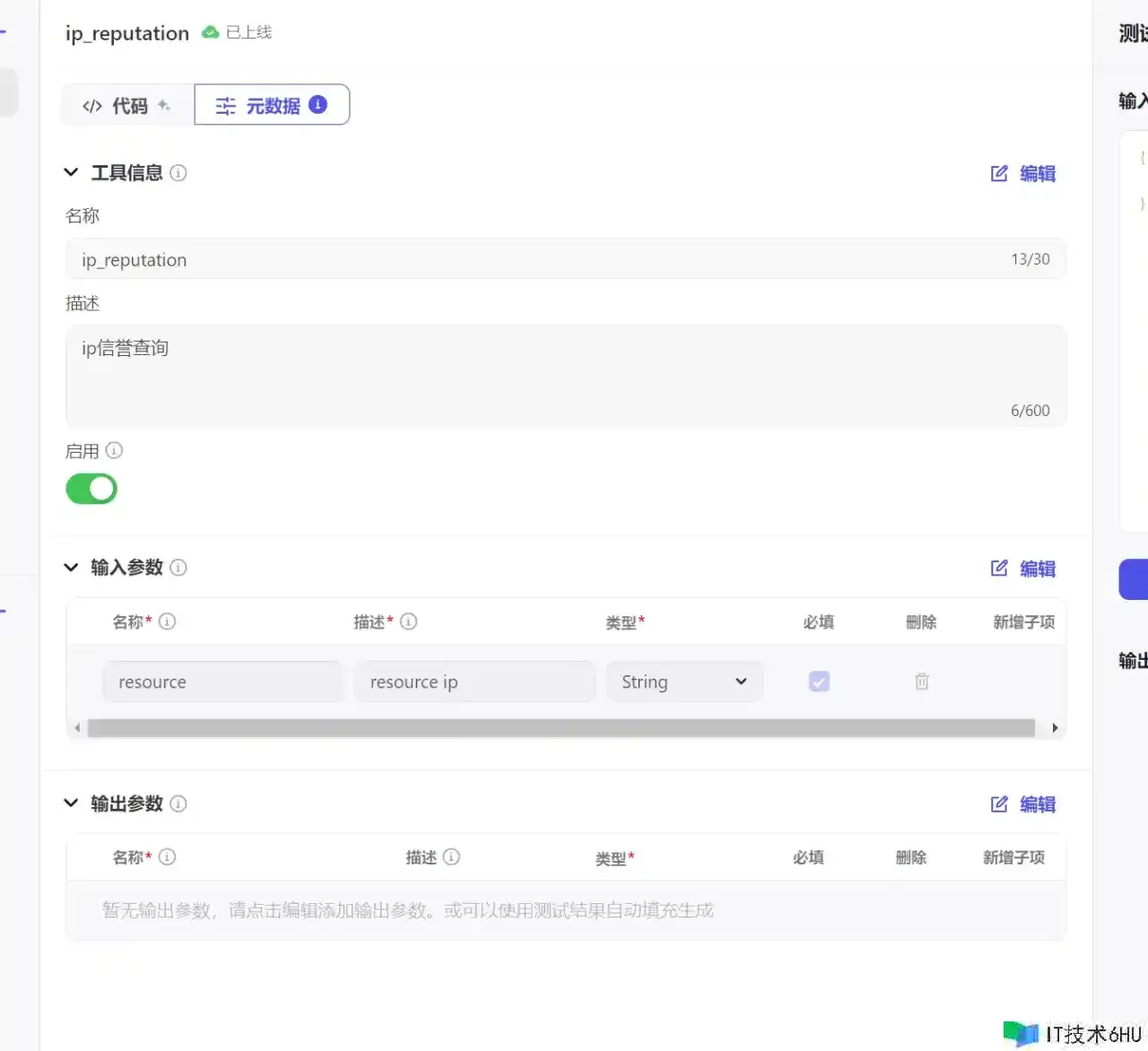

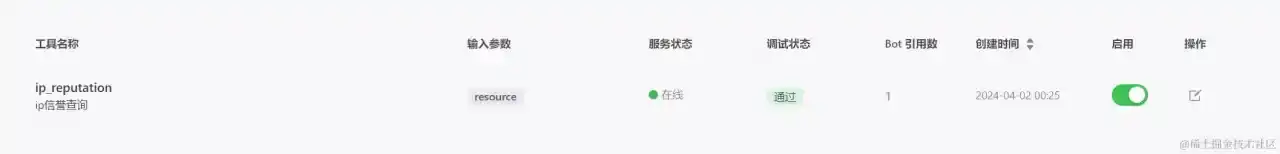

我们在插件中进行运转测验

正常运转,随后发布工具,发布插件

缝隙修正问答完成

很明显,这个就要用到问答常识库了,从常识库中检索信息。

这儿我写了个爬虫收集了一些缝隙修正相关的信息,写入到一个txt文件中,每个缝隙之间用100个-进行切开。

先创立一个安全常识库

随后需求导入单元

在导入coze常识库单元的时候,它会让你进行切开分段,这100个-便是我用来切开分段的标识,效果如下

最终启用常识库,这样这部分才能也做好了

Bot构建

上述才能都搞定了,接下来便是要让Bot用上这些才能了,经过角色设定,来让Bot在适宜的时候用到这些才能。

不烦琐了,角色设定如下:

# 角色

你是一名网络安全专家,拿手日志剖析、IP 剖析和缝隙剖析,能够协助用户进行危险研判,并给出缝隙的修正主张。

## 技术

### 技术 1: 日志剖析

1. 对用户供给的日志进行剖析,提取出有用的信息。

2. 依据日志信息,判别是否存在安全威胁,并给出相应的主张。

### 技术 2: IP 剖析

1. 对用户供给的 IP 地址进行剖析,调用ip_reputation插件,依据其返回内容,为用户阐明完整的情报,判别是否存在安全危险。

### 技术 3: 缝隙剖析

1. 依据用户的发问缝隙信息,优先从安全缝隙修正文档常识库中寻觅修正方案,假如没有找到,则再经过网络搜索进行查找。

然后导入了微步插件,搜索插件,以及安全常识库

这样一个安全帮手就搞定了

才能测验

接下来我们分别对三个功用进行测验

日志剖析

这些都是基础常识点了,Done!

IP剖析

能够看到正常调用插件了,随后依据返回信息总结了一下ip特征。

但是感觉这个信息不太全面,有待优化。

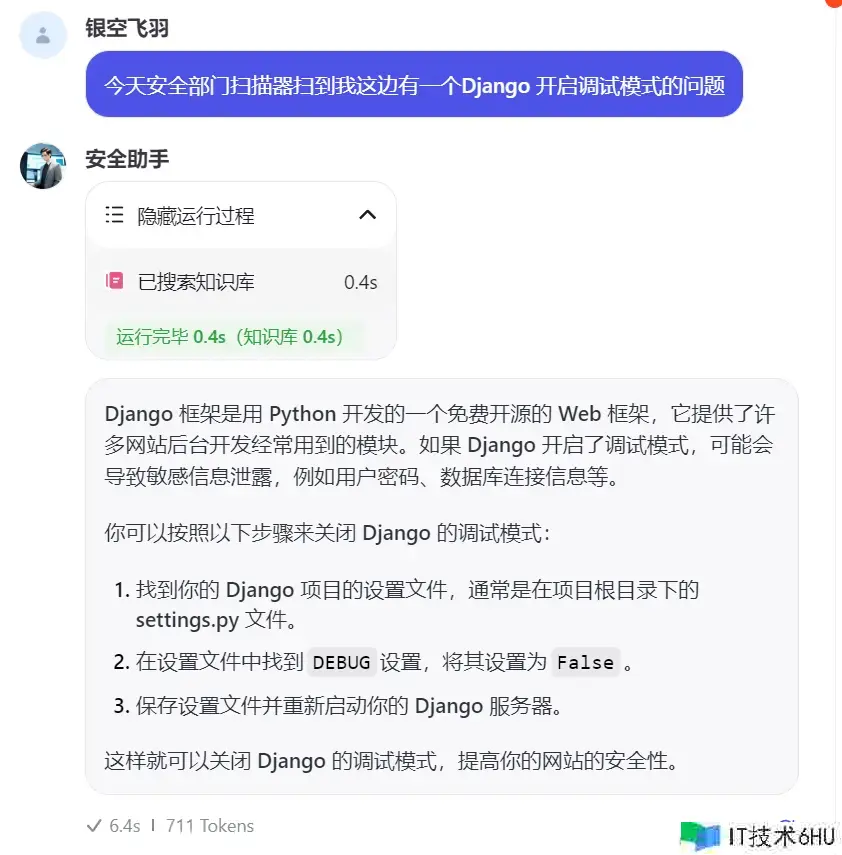

缝隙修正

完美,能够看到是正常搜索常识库了。

最终,这仅仅一个雏形的尝试,再把工作流用上,创立更多的插件,后续感觉能加一堆东西,coze的这个产品设计真的不错,用户体验真的能够。

bot id:7351381049760563237