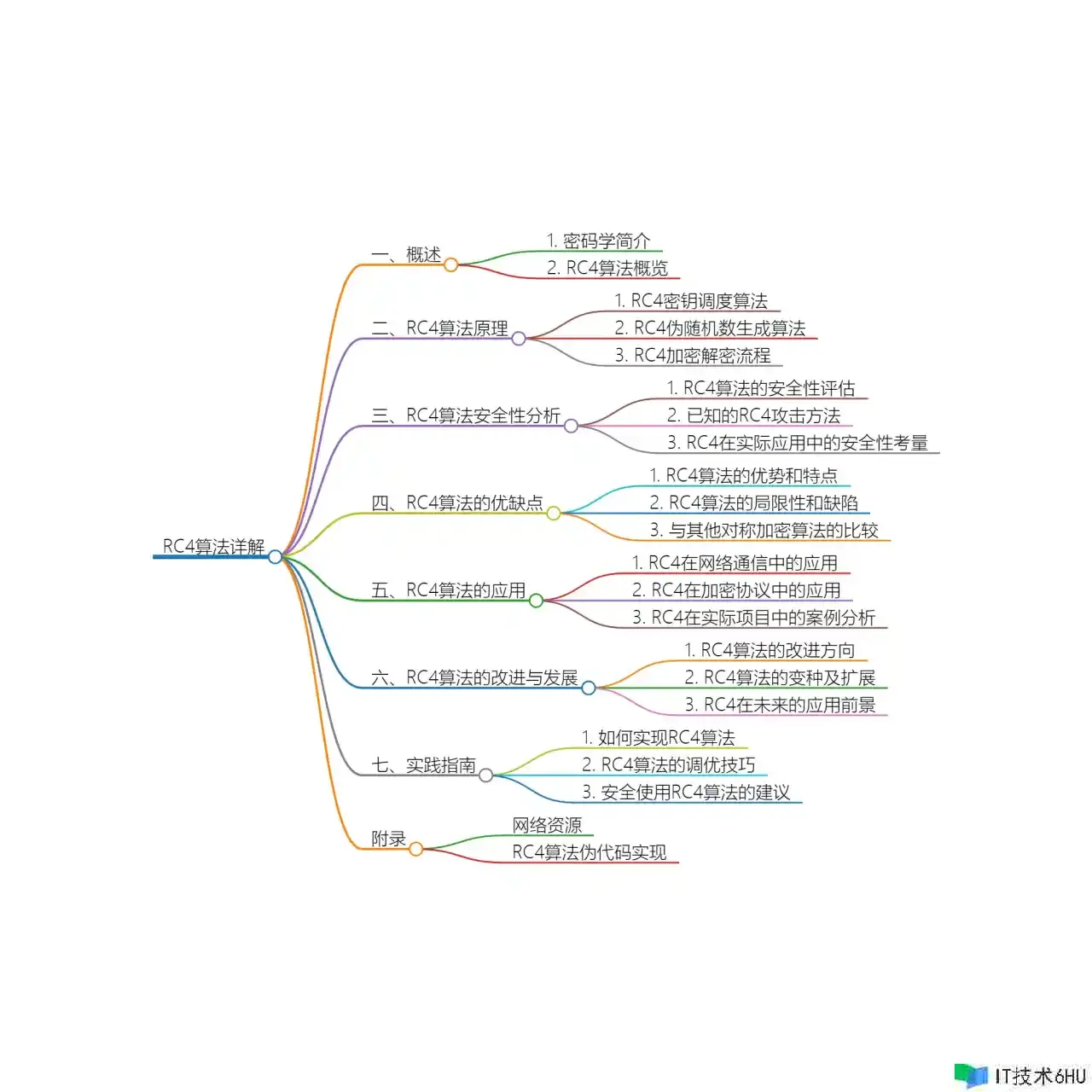

title: 深化解析Rivest Cipher 4:理论与实践

date: 2024/4/17 20:30:58

updated: 2024/4/17 20:30:58

tags:

- 暗码学

- RC4算法

- 流暗码

- 密钥调度

- 安全剖析

- 优缺点

- 运用实践

第一章:引言

暗码学简介:

暗码学是研讨怎么维护通讯和信息安全的学科。它触及加密算法、解密算法、密钥办理等内容,旨在保证信息在传输和存储进程中不被未经授权的人所获取或篡改。暗码学能够分为对称加密和非对称加密两大类,其间对称加密运用相同的密钥进行加密和解密,而非对称加密运用一对密钥,公钥用于加密,私钥用于解密。

Rivest Cipher 4(RC4)概述:

RC4是一种流暗码算法,由Ron Rivest于1987年规划。它以其简略、高效和快速的特色而出名,被广泛运用于各种网络通讯和加密协议中,如SSL、WEP等。RC4算法依据密钥调度算法和伪随机数生成算法,经过对明文数据流进行逐字节加密,生成密文数据流。RC4算法的安全性遭到一些进犯办法的影响,因而在实践运用中需求慎重运用,并留意密钥办理和安全性方面的考量。

RC4算法的首要特色包含:

- 快速:RC4算法的加密和解密速度很快,适用于对实时性要求较高的场景。

- 简略:RC4算法的完成相对简略,代码量少,适合在资源受限的环境中运用。

- 灵敏:RC4算法支撑不同长度的密钥,能够依据需求进行调整。

- 伪随机性:RC4算法生成的密钥流具有良好的伪随机性,难以被猜测。

第二章:RC4算法原理

RC4密钥调度算法:

RC4算法的核心是密钥调度算法,用于初始化RC4算法内部的状况向量。密钥调度算法首要包含密钥摆放和状况初始化两个过程:

- 密钥摆放(Key Scheduling): 将用户输入的密钥转化为初始的状况向量S,一般是一个长度为256的数组,其间包含0到255的所有或许取值。

- 状况初始化(State Initialization): 运用初始的状况向量S进行状况初始化,即经过一个固定的初始化进程,对状况向量S进行混杂,以添加密钥的影响力。

RC4伪随机数生成算法:

RC4算法经过密钥调度算法生成了一个初始的状况向量S后,接下来运用伪随机数生成算法生成密钥流,完成加密和解密进程。伪随机数生成算法的核心是状况向量S的更新和密钥流的生成,详细过程如下:

- 初始化阶段: 初始化i和j两个指针,然后经过一系列交流操作打乱状况向量S。

- 伪随机数生成: 经过循环地更新i和j指针,并结合状况向量S的值生成一个伪随机数,即密钥流中的一个字节。

RC4加密解密流程:

RC4算法的加密和解密流程根本相同,首要包含以下几个过程:

- 初始化: 运用密钥调度算法生成初始的状况向量S,并初始化i和j指针。

- 密钥流生成: 经过伪随机数生成算法循环生成密钥流中的每个字节。

- 加密/解密: 将明文数据流中的每个字节与对应方位的密钥流字节进行异或操作,得到密文数据流或明文数据流。

- 更新状况向量: 在加密/解密进程中,不断更新状况向量S,以便生成下一个密钥流字节。

总的来说,RC4算法经过密钥调度算法初始化状况向量,然后经过伪随机数生成算法生成密钥流,最终经过异或操作完成加密和解密进程。在实践运用中,需求留意密钥的安全性和状况向量的更新,以保证加密通讯的安全性。

第三章:RC4算法安全性剖析

RC4算法的安全性评估:

RC4算法曾经是广泛运用的流暗码算法,但因为其规划上的缺点,其安全性遭到了广泛的质疑和评估。

- 弱密钥问题: RC4算法存在弱密钥问题,即某些特定的密钥会导致生成的密钥流具有可猜测的形式,这降低了加密的安全性。

- 密钥流初始部分的可猜测性: RC4算法生成的密钥流的前几个字节相对简略猜测,这或许导致进犯者运用这些信息进行进犯。

- 相关进犯: 经过剖析密钥流和初始状况之间的联系,进犯者或许能够推断出密钥流的其他部分,甚至或许康复出部分密钥信息。

已知的RC4进犯办法:

多种针对RC4的进犯办法现已被提出,以下是一些首要的进犯类型:

- 暴力进犯(Brute-force attack): 关于较短的密钥,进犯者能够测验所有或许的密钥组合来破解加密。

- 核算进犯(Statistical attack): 经过剖析密钥流中的核算特性,进犯者能够推断出密钥信息。

- 相关进犯(Correlation attack): 运用密钥流中字节之间的相关性来康复密钥。

- 初始字节进犯(Initial byte attack): 针对RC4算法密钥流初始部分的可猜测性进行进犯。

- WEP进犯: 针对在WEP协议中运用RC4算法的特定进犯,例如Fluhrer, Mantin, and Shamir (FMS) 进犯。

RC4在实践运用中的安全性考量:

在实践运用中,因为上述安全性的问题,RC4的运用现已遭到了约束:

- 避免运用短密钥: 为了避免暴力进犯,应运用满足长度的密钥。

- 避免弱密钥: 在密钥生成进程中应避免运用已知的弱密钥。

- 增强型RC4变体: 研讨和开发增强型的RC4变体,以进步算法的安全性。

- 代替算法: 在安全性要求较高的运用中,考虑运用其他更为安全的加密算法,如AES(高级加密规范)。

因为RC4的安全性问题和现代加密规范的需求,RC4现已不被引荐用于新的加密体系,并且在某些情况下现已被正式弃用。

第四章:RC4算法的优缺点

RC4算法的优势和特色:

- 速度和功率: RC4算法因其加解密速度快和核算功率高而出名,这使得它特别适合在资源受限的环境中,如早期的无线设备和嵌入式体系。

- 算法简略: RC4算法的结构相对简略,易于完成,这使得它能够在各种平台上快速部署。

- 流暗码特性: 作为一种流暗码,RC4能够生成连续的密钥流,这意味着它能够对数据进行实时加密,而不需求将数据分割成固定大小的块。

- 密钥长度灵敏性: RC4支撑从1到256位的可变密钥长度,供给了较强的密钥灵敏性。

RC4算法的局限性和缺点:

- 弱密钥问题: RC4存在弱密钥问题,某些密钥或许会导致生成的密钥流具有可猜测的形式,这降低了加密的安全性。

- 密钥流初始部分的可猜测性: 密钥流的初始部分简略遭到进犯,因为它们与密钥之间存在较强的相关性。

- 安全性问题: 跟着时刻的推移,RC4面临了越来越多的进犯办法,如核算进犯、相关进犯等,这些进犯办法要挟到了RC4的安全性。

- 缺乏安全性证明: RC4没有严厉的安全性证明,这是现代加密算法规划中的一个重要考量。

与其他对称加密算法的比较:

-

与AES的比较:

- 速度: RC4一般比AES快,特别是在软件完成上。

- 安全性: AES被认为是更安全的算法,特别是在其高级形式(如AES-256)下。

- 运用场景: AES广泛运用于需求高安全性的场合,而RC4因为其安全性问题,现已逐步被淘汰。

-

与DES的比较:

- 密钥长度: RC4支撑更长的密钥,从而供给了更高的安全性。

- 速度: RC4一般比DES快,因为DES需求更多的核算过程。

-

与其他流暗码的比较:

- 算法复杂度: RC4相对简略,但其他流暗码算法,如ChaCha20,供给了更好的安全性和功能平衡。

总的来说,尽管RC4在速度和简略性方面具有优势,但其安全性的缺点使得它在现代加密中不再引荐运用。其他对称加密算法,如AES和ChaCha20,供给了更好的安全性和功能平衡,因而被广泛引荐用于新的体系和运用。

第五章:RC4算法的运用

RC4在网络通讯中的运用:

RC4算法因为其高效的加密速度和简略的完成,曾广泛运用于网络通讯的加密中。以下是RC4在网络通讯中的一些运用场景:

- 无线网络安全: 在802.11无线网络规范中,RC4曾被用于WEP(有线等效隐私)协议中,用于维护无线数据传输的安全。

- VPN(虚拟私家网络): RC4曾被用于某些VPN解决方案中,以加密在互联网上传输的数据。

- 即时通讯: 在早期的即时通讯软件中,RC4被用于加密通讯内容,保证用户音讯的隐私。

- Web浏览器安全: RC4曾用于SSL/TLS协议中,为Web浏览器与服务器之间的通讯供给加密。

RC4在加密协议中的运用:

- SSL/TLS: RC4曾是SSL/TLS协议中运用的加密算法之一,尽管现在现已被更安全的算法如AES取代。

- WPA(Wi-Fi Protected Access): 在WPA的TKIP(Temporal Key Integrity Protocol)形式中,RC4被用于加密无线网络数据。

- 电子邮件加密: RC4曾被用于某些电子邮件加密解决方案,维护电子邮件内容不被未授权拜访。

RC4在实践项目中的事例剖析:

-

事例一:无线网络安全

- 在这个事例中,一家公司运用依据RC4的WEP协议来维护其无线网络。但是,因为WEP的加密缺点,特别是与RC4相关的弱密钥问题,进犯者能够经过破解加密来拜访网络。

-

事例二:VPN解决方案

- 某VPN供给商在其服务中运用了RC4算法。跟着对RC4安全性的忧虑日益添加,该供给商不得不升级其体系,以采用更安全的加密算法,如AES。

-

事例三:即时通讯软件

- 一款流行的即时通讯软件曾运用RC4进行端到端加密。跟着RC4安全漏洞的露出,该软件的开发者不得不更新其加密战略,替换为更安全的加密算法。

这些事例标明,尽管RC4在过去被广泛运用,但其安全性问题促进许多组织转向更安全的加密选项。现代加密实践一般主张避免运用RC4,特别是在新的体系规划和安全灵敏的运用中。

第六章:RC4算法的改善与开展

RC4算法的改善方向:

- 密钥调度算法的改善: RC4的密钥调度算法存在一些安全性问题,如密钥相关的误差。改善密钥调度算法能够进步RC4的安全性。

- 密钥长度扩展: 原始的RC4算法运用的密钥长度较短,能够探索怎么扩展密钥长度以进步安全性。

- 抗差分剖析和线性剖析: RC4算法对差分和线性暗码剖析存在必定的脆弱性,改善RC4以增强其抗差分剖析和线性剖析的能力。

- 添加混杂环节: 能够考虑在RC4中添加更多的混杂环节,进步算法的复杂性,添加进犯者破解的难度。

RC4算法的变种及扩展:

- Spritz算法: Spritz算法是RC4的一种变种,结合了RC4和Salsa20的特色,具有更高的安全性和功能。

- RC4 算法: RC4 是对RC4算法的改善版别,经过对密钥调度算法和伪随机生成算法进行优化,增强了安全性。

- VMPC算法: VMPC算法是依据RC4的一种变种,具有更好的安全性和功能,被广泛用于无线传感器网络等范畴。

- ARC4算法: ARC4是RC4的另一种变种,经过引入更复杂的密钥调度算法和变换操作,进步了安全性。

RC4在未来的运用前景:

尽管RC4算法在过去存在安全性问题,但在一些特定场景下仍或许有运用前景,如对速度要求较高而对安全性要求相对较低的场景。一起,RC4的一些变种和改善版别在必定程度上进步了其安全性,或许在特定范畴得到运用。

但是,跟着安全性要求的不断进步和暗码学范畴的开展,现代加密算法如AES现已成为更为干流和安全的挑选。因而,未来RC4算法的运用或许会遭到约束,更多的是作为前史遗留算法而非首选加密算法。在挑选加密算法时,应依据详细需求和安全要求,权衡速度和安全性,挑选适合的加密算法

第七章:实践攻略

怎么完成RC4算法:

- 了解算法原理: 在完成RC4之前,需求充沛了解其工作原理,包含密钥调度算法(KSA)和伪随机数生成算法(PRGA)。

- 挑选编程言语: RC4算法能够运用多种编程言语完成,如C、C 、Python等。

- 编写KSA: 依据RC4算法的密钥调度算法,初始化一个状况向量S盒,将密钥的每个字节与S盒中的元素进行混合。

- 编写PRGA: 完成伪随机数生成算法,经过S盒生成密钥流,并与明文进行异或操作以完成加密。

- 测验和验证: 完成后,运用已知的测验向量进行测验,保证加密和解密进程正确无误。

RC4算法的调优技巧:

- 优化循环: 在完成进程中,优化循环结构,减少不必要的核算,能够进步算法的履行功率。

- 内存办理: 合理办理内存,避免不必要的内存分配和释放,能够进步功能。

- 并行处理: 在支撑并行处理的平台上,能够测验并行化处理数据,进步加密和解密的吞吐量。

- 代码优化: 运用编译器的优化选项,如-O2或-O3,以及针对特定处理器的优化指令。

安全运用RC4算法的主张:

- 避免密钥重用: RC4算法对密钥重用特别灵敏,应保证每次加密都运用不同的密钥。

- 运用满足长的密钥: 挑选满足长的密钥长度,以增强算法的安全性。

- 约束运用场景: 因为RC4的安全性存在争议,主张只在安全性要求不高的场景下运用。

- 重视安全更新: 密切重视与RC4相关的安全研讨和更新,及时调整运用战略。

- 运用更安全的代替方案: 如果或许,考虑运用更安全的加密算法,如AES,特别是在安全性要求较高的运用中。

- 代码维护: 对完成RC4算法的代码进行维护,避免被未授权拜访和修改。

- 安全审计: 定时对运用RC4算法的体系进行安全审计,保证没有潜在的安全漏洞。

附录

网络资源

以下是RC4算法的在线加密和解密:

RC4加密解密 | 一个覆盖广泛主题工具的高效在线平台(amd794.com)

RC4算法伪代码完成

以下是RC4算法的伪代码完成,包含密钥调度算法(KSA)和伪随机数生成算法(PRGA)。请留意,这是伪代码,不是特定编程言语的代码,需求依据实践运用的编程言语进行适当转化。

# RC4算法伪代码完成

# KSA(密钥调度算法)

function KSA(key)

S = [0...255] # 初始化S盒,256个元素

j = 0

for i from 0 to 255

S[i] = i # 初始化S盒

for i from 0 to 255

j = (j S[i] key[i % key_length]) mod 256

swap(S[i], S[j]) # 交流S[i]和S[j]

return S

# PRGA(伪随机数生成算法)

function PRGA(S)

i = 0

j = 0

while true

i = (i 1) mod 256

j = (j S[i]) mod 256

swap(S[i], S[j]) # 交流S[i]和S[j]

K = S[(S[i] S[j]) mod 256] # 生成密钥流的一个字节

yield K # 返回密钥流的一个字节

# 加密/解密函数

function RC4(key, data)

S = KSA(key) # 初始化S盒

keystream = PRGA(S) # 生成密钥流

encrypted_data = []

for byte in data

K = next(keystream) # 获取密钥流的下一个字节

encrypted_data.append(byte XOR K) # 运用异或操作加密数据

return encrypted_data

# 主程序

key = ... # 用户密钥,长度能够是恣意小于256字节

data = ... # 要加密的数据

# 履行加密

encrypted = RC4(key, data)

在实践完成时,需求留意以下几点:

-

key应该是一个字节数组,长度能够是恣意的,但一般不超过256字节。 -

data是要加密的数据,它也应该是一个字节数组。 -

swap函数用于交流两个元素的方位。 -

XOR是异或操作,一般在编程言语中能够运用位操作符完成。 -

yield在这里表示生成器函数,用于逐字节产生密钥流。在实践编程中,这或许是一个返回值或许经过某种方式逐字节供给密钥流。

请留意,因为RC4算法存在安全漏洞,不主张在新的体系或运用中运用它进行加密。上述伪代码仅供学习和研讨之用。