在软件开发范畴,安全缝隙是一项不容忽视的重要问题。最近,咱们的安全团队发现了一个影响到咱们的Nacos 2.1.0版本的反序列化缝隙,或许带来严重的安全威胁。咱们现已当即采纳了修正措施。本文将深入探讨这些缝隙的原理、或许造成的影响,以及修正办法。

缝隙详情

-

公开日期:2023-06-08

-

缝隙编号:CNVD-2023-45001

-

损害等级:高危

-

缝隙描述:该缝隙源于 Nacos 集群处理部分 Jraft 请求时,未约束运用 hessian 进行反序列化,因为 Nacos 默许监听 7848 端口处理 Raft 协议请求,攻击者能够通过向 7848 端口发送歹意结构的数据包利用该缝隙,终究执行任意长途代码。

-

缝隙影响产品

1.4.0 <= Alibaba Nacos < 1.4.6 运用cluster集群形式运转

2.0.0 <= Alibaba Nacos < 2.2.3 任意形式运转

-

缝隙处置主张

用户可参阅如下供货商供给的安全公告获得补丁信息:

缝隙修正办法

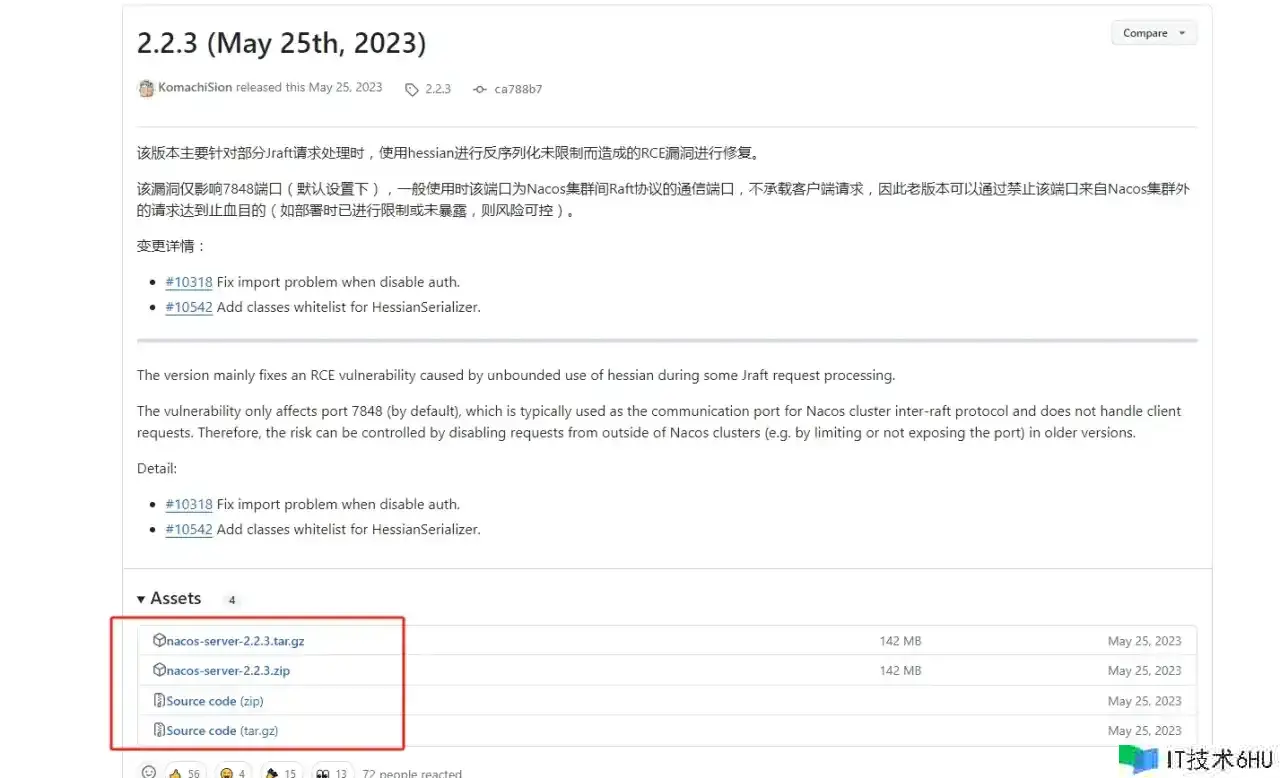

咱们运用的是cluster 形式启动的nacos:2.1.0的版本,也是在这个缝隙的影响规模之内,咱们的解决方案就是将nacos的版本升级到2.2.3。 下载地址:github.com/alibaba/nac…

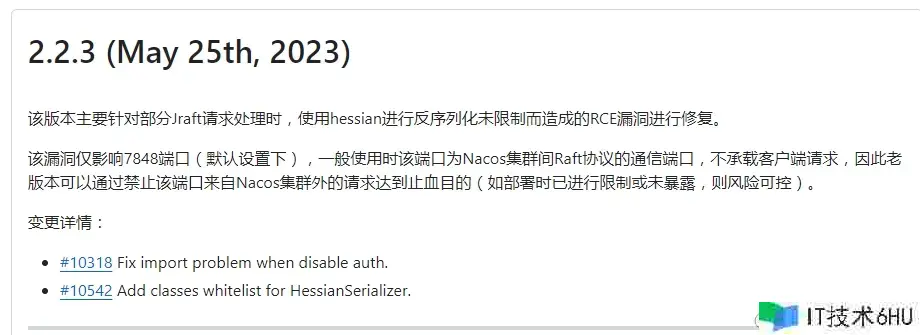

以下是官方2.2.3版本的阐明:

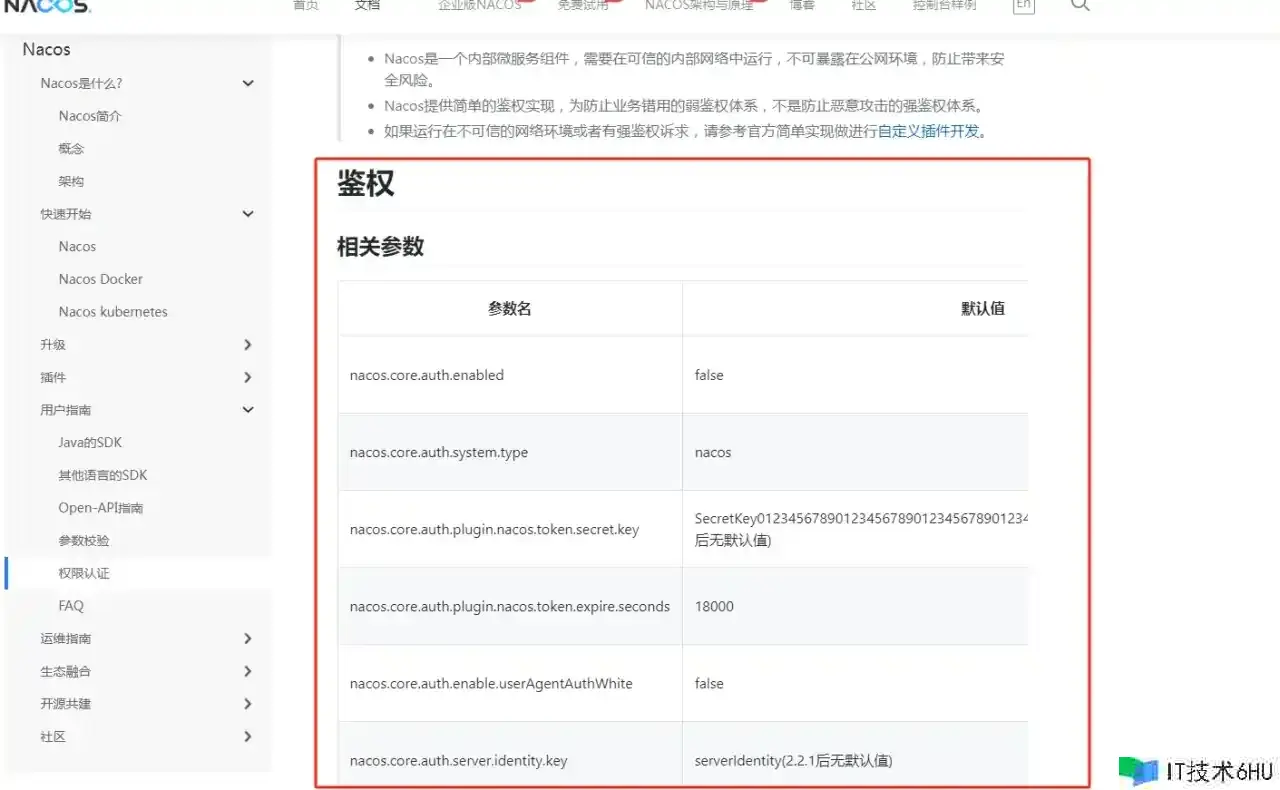

咱们此次升级仍是比较顺利的,数据库方面不用做任何调整,在配置文件上2.2.3和2.1.0仍是有些小差异的。主要集中在鉴权参数的默许值是上。2.2.3默许是没有开启鉴权。咱们只需要根据官方供给的文档,开启鉴权,然后设置鉴权的参数即可。 文档地址:nacos.io/zh-cn/docs/…

总结

安满是软件开发过程中的重中之重,缝隙修正和安全加固工作应该得到充分注重。针对 Nacos 反序列化缝隙,咱们应该及时采纳措施修正缝隙,保障系统的安全安稳运转。