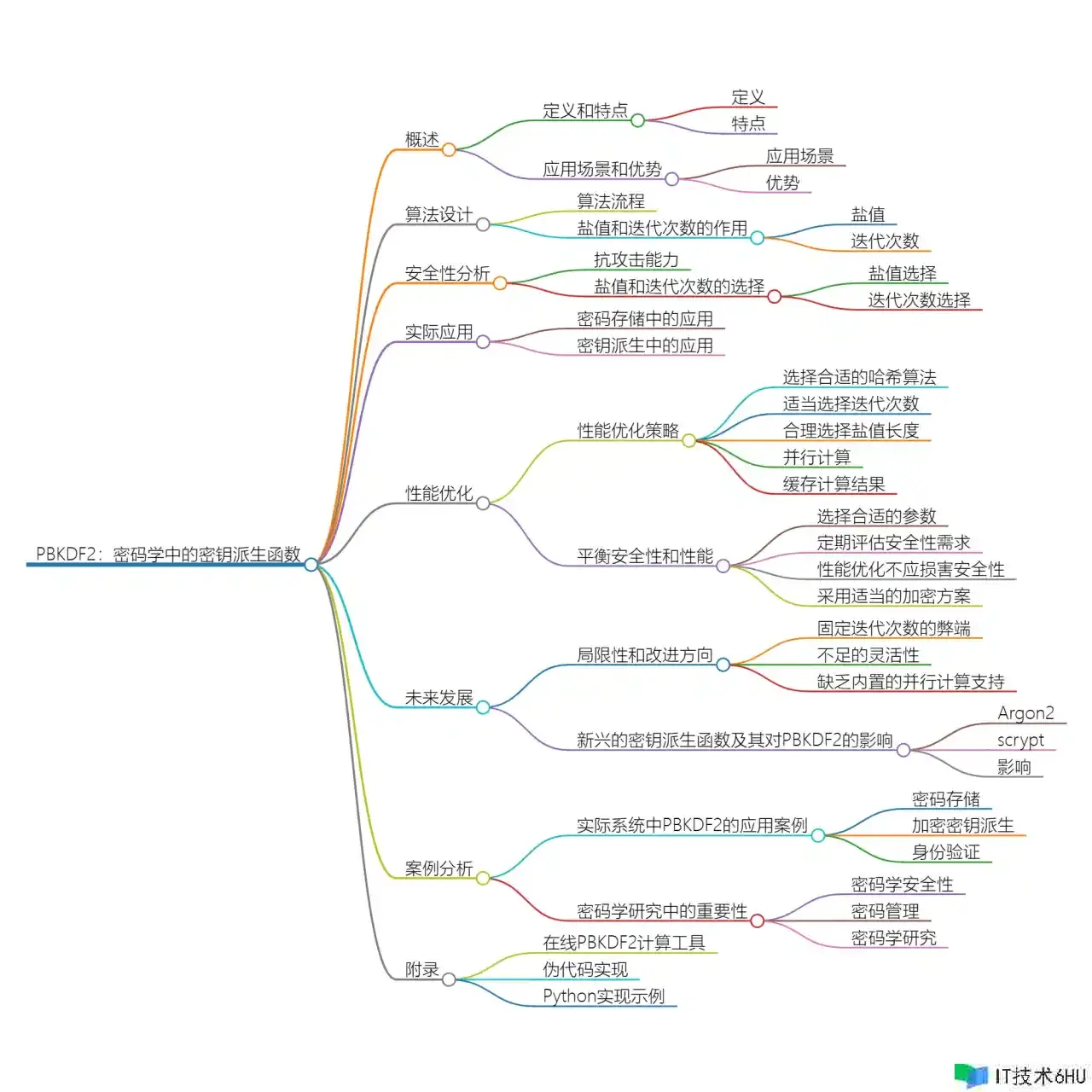

title: 深化了解PBKDF2:暗码学中的要害推导函数

date: 2024/4/20 20:37:35

updated: 2024/4/20 20:37:35

tags:

- 暗码学

- 对称加密

- 哈希函数

- KDF

- PBKDF2

- 安全

- 密钥派生

第一章:暗码学根底

对称加密和哈希函数

- 对称加密:对称加密是一种加密技能,运用相同的密钥进行加密和解密。常见的对称加密算法有AES、DES等。发送方和接收方必须同享相同的密钥才能进行加密和解密操作。

- 哈希函数:哈希函数是一种将任意长度的输入数据映射为固定长度输出的函数。哈希函数具有单向性、固定输出长度、雪崩效应等特性。常见的哈希函数有SHA-256、MD5等。哈希函数常用于数据完整性验证、暗码存储等场景。

密钥派生函数的效果和原理

- 密钥派生函数:密钥派生函数(Key Derivation Function,KDF)是一种用于从一个或多个输入中派生出密钥或密钥资料的函数。其主要效果是从用户供给的暗码和一些额外的参数中生成出更强大的密钥。

- 密钥派生函数的原理:密钥派生函数一般采用暗码学哈希函数来完成。常见的密钥派生函数有PBKDF2、bcrypt、scrypt等。这些函数一般会运用盐值(salt)和迭代次数来添加生成密钥的难度,然后前进安全性。密钥派生函数的设计意图是为了反抗暴力破解、字典进犯等暗码破解手法,保证生成的密钥满意安全。

经过对称加密、哈希函数和密钥派生函数的根底了解,咱们能够更好地了解暗码学中的要害概念和技能,为后续学习和运用更杂乱的暗码学算法打下根底。

第二章:PBKDF2概述

PBKDF2的界说和特色

-

界说:PBKDF2(Password-Based Key Derivation Function 2)是一种依据暗码的密钥派生函数,旨在从暗码和盐值派生出加密密钥。PBKDF2运用可配置的伪随机函数(一般是HMAC)来执行多轮迭代,然后添加生成密钥的难度。

-

特色:

- 灵敏性:PBKDF2支撑不同的哈希函数和迭代次数,能够依据需求进行配置。

- 安全性:经过多轮迭代和盐值,PBKDF2添加了生成密钥的核算杂乱度,前进了暗码的安全性。

- 规范化:PBKDF2已被广泛运用于暗码存储、密钥派生等范畴,并且是一种规范化的密钥派生函数。

PBKDF2的运用场景和优势

-

运用场景:

- 暗码存储:PBKDF2常用于将用户暗码存储在数据库中。在用户登录时,体系能够运用PBKDF2重新核算密钥,并与存储的密钥进行比较以验证用户身份。

- 密钥派生:PBKDF2可用于从用户供给的暗码中生成加密密钥,用于加密数据或通讯。

- 安全协议:在安全协议中,PBKDF2可用于生成会话密钥、衍生密钥等。

-

优势:

- 抗暴力破解:PBKDF2经过多次迭代和盐值添加了生成密钥的难度,使得暴力破解更加困难。

- 灵敏性:PBKDF2能够依据需求挑选适宜的哈希函数和迭代次数,适用于不同的安全需求。

- 规范化:作为一种规范化的密钥派生函数,PBKDF2得到了广泛的运用和支撑。

经过了解PBKDF2的界说、特色、运用场景和优势,咱们能够更好地了解怎么运用PBKDF2来前进暗码安全性、数据加密等方面的安全性。

第三章:PBKDF2的算法设计

PBKDF2的算法流程

- 输入:PBKDF2接受四个输入参数:暗码(password)、盐值(salt)、迭代次数(iteration count)和所需的派生密钥长度(key length)。

- 伪随机函数:PBKDF2运用一个可配置的伪随机函数(一般是HMAC)来进行核算。

- 初始化:将暗码和盐值连接起来,作为HMAC的输入。

- 迭代核算:PBKDF2经过多轮迭代核算派生密钥。每一轮迭代都会将上一轮的成果作为输入,并与暗码、盐值和当时迭代次数一起传递给HMAC函数。

- 输出:终究得到的输出即为派生密钥。

PBKDF2中的盐值和迭代次数的效果

-

**盐值(salt)**的效果:

- 添加唯一性:盐值能够保证即使两个用户运用相同的暗码,终究生成的密钥也是不同的,添加了唯一性。

- 反抗彩虹表进犯:盐值使得预先核算的彩虹表无法直接运用于所有用户,前进了暗码存储的安全性。

-

迭代次数的效果:

- 添加核算杂乱度:经过添加迭代次数,PBKDF2需求更多的核算资源来生成密钥,添加了暴力破解的难度。

- 前进安全性:更多的迭代次数意味着更难以破解生成的密钥,然后前进了暗码的安全性。

盐值和迭代次数的合理挑选能够添加暗码的安全性,防止常见的进犯方式,如暴力破解和彩虹表进犯。经过在PBKDF2中运用盐值和添加迭代次数,能够有效地前进暗码的安全性。

第四章:PBKDF2的安全性分析

PBKDF2的抗进犯才能

PBKDF2具有以下抗进犯才能:

- 反抗暴力破解:由于PBKDF2需求大量的核算资源来生成密钥,添加迭代次数能够有效防止暴力破解进犯。

- 反抗彩虹表进犯:盐值和迭代次数的引进使得预先核算的彩虹表无法直接运用于所有用户,前进了反抗彩虹表进犯的才能。

- 添加暗码存储的安全性:盐值的运用保证即使两个用户运用相同的暗码,终究生成的密钥也是不同的,前进了暗码存储的安全性。

- 防止预核算进犯:PBKDF2中的迭代次数使得进犯者无法提早核算所有可能的密钥,添加了进犯的难度。

怎么挑选适宜的盐值和迭代次数

-

盐值挑选:

- 随机性:盐值应该是随机的,以保证每个用户的盐值都是绝无仅有的。

- 长度:盐值的长度应该满意长,一般推荐运用至少16字节的随机盐值。

-

迭代次数挑选:

- 与核算资源成正比:迭代次数应该依据体系的核算资源来挑选,以保证生成密钥的核算杂乱度适中。

- 推荐值:一般推荐挑选的迭代次数为至少1000次,详细的值能够依据体系的需求和功能进行调整。

综合考虑盐值和迭代次数的挑选,能够前进PBKDF2的安全性。适宜的盐值和迭代次数能够有效地添加生成密钥的核算杂乱度,防止常见的暗码进犯。

第五章:PBKDF2的实践运用

在暗码存储中的运用

PBKDF2在暗码存储中的运用一般触及将用户暗码转换为存储在数据库中的安全哈希值。以下是在暗码存储中运用PBKDF2的一般步骤:

- 用户注册:当用户注册时,体系会生成一个随机的盐值,并结合用户输入的暗码运用PBKDF2生成安全哈希值。

- 暗码验证:当用户尝试登录时,体系会运用相同的盐值和迭代次数,结合用户输入的暗码再次运用PBKDF2生成哈希值,并与数据库中存储的哈希值进行比较来验证暗码的正确性。

在密钥派生中的运用

PBKDF2还能够用于从暗码中派生密钥,用于加密通讯或存储数据。以下是在密钥派生中运用PBKDF2的一般步骤:

- 生成密钥:体系运用PBKDF2函数,结合用户供给的暗码和盐值,以及指定的迭代次数,生成满意强度的密钥。

- 加密通讯:生成的密钥能够用于对通讯数据进行加密,保证数据在传输过程中的安全性。

- 数据存储:生成的密钥也能够用于对数据进行加密,以保证数据在存储时的安全性。

在密钥派生中,PBKDF2的安全性和灵敏性使其成为一种常用的方法,能够依据需求生成不同长度和强度的密钥,用于各种加密运用。

第六章:PBKDF2的功能优化

PBKDF2的功能优化战略

- 挑选适宜的哈希算法:PBKDF2能够运用不同的哈希算法作为根底,如SHA-1、SHA-256、SHA-512等。挑选较快但仍安全的哈希算法能够前进功能。

- 恰当挑选迭代次数:迭代次数决议了PBKDF2的核算杂乱度,过高的迭代次数会添加核算时间,但也前进了安全性。需求权衡安全性和功能,挑选一个恰当的迭代次数。

- 合理挑选盐值长度:盐值的长度应满意长以保证其唯一性,但过长的盐值会添加核算开支。挑选一个适宜的盐值长度以平衡安全性和功能。

- 并行核算:PBKDF2的核算能够并行化,运用多核处理器或多线程能够前进核算速度。

- 缓存核算成果:关于相同的暗码和盐值,能够缓存PBKDF2的核算成果,防止重复核算,前进功能。

怎么平衡安全性和功能

- 挑选适宜的参数:在运用PBKDF2时,需求依据详细运用场景挑选适宜的哈希算法、迭代次数和盐值长度,以平衡安全性和功能要求。

- 定时评价安全性需求:跟着核算机硬件的开展和暗码学进犯技能的前进,安全性需求可能会发生变化。定时评价安全性需求,调整PBKDF2的参数以习惯新的情况。

- 功能优化不应损害安全性:在进行功能优化时,不能献身安全性。保证任何优化措施都不会下降暗码存储或密钥派生的安全性。

- 采用恰当的加密计划:除了PBKDF2,还能够考虑其他暗码学计划如bcrypt、scrypt等,它们可能在安全性和功能方面有不同的平衡点。

经过合理挑选参数、优化核算过程以及定时评价安全性需求,能够在安全性和功能之间获得较好的平衡,保证体系既安全又高效。

第七章:PBKDF2的未来开展

PBKDF2的局限性和改善方向

- 固定迭代次数的坏处:PBKDF2运用固定的迭代次数,这导致其难以应对未来核算才能的进步和暗码学进犯技能的开展。进犯者能够运用硬件加速或并行核算来下降PBKDF2的安全性。

- 不足的灵敏性:PBKDF2的参数(如迭代次数、盐值长度)在运用过程中很难进行动态调整,这限制了它在不同场景下的适用性。

- 缺少内置的并行核算支撑:尽管PBKDF2的核算能够并行化,但其并没有内置对多核处理器或GPU的优化支撑,这限制了其在高功能核算环境下的功率。

新式的密钥派生函数及其对PBKDF2的影响

- Argon2:Argon2是一种新式的密钥派生函数,被选为暗码哈希比赛(Password Hashing Competition)的胜出者。与PBKDF2相比,Argon2具有更高的安全性和灵敏性,能够反抗更广泛的进犯,并支撑更灵敏的参数设置。

- scrypt:scrypt是另一种暗码哈希函数,与PBKDF2相比,它在抵挡硬件加速进犯方面更有优势,由于其核算杂乱度依赖于内存,而不仅仅是CPU。

- 影响:新式的密钥派生函数的呈现对PBKDF2提出了挑战,特别是在安全性和功能方面。这些新算法的呈现推进了暗码学范畴的开展,也促进了对现有算法的评价和改善,以习惯未来的需求。

未来,跟着暗码学范畴的开展和安全性需求的不断进步,咱们可能会看到更多针对PBKDF2局限性的改善和新的密钥派生函数的呈现,以满意不同场景下的安全性和功能需求。在挑选密钥派生函数时,需求综合考虑安全性、功能和灵敏性等因素,以挑选最适合特定运用场景的算法。

第八章:PBKDF2的事例分析

实践体系中PBKDF2的运用事例

- 暗码存储:PBKDF2常用于加密存储用户暗码。体系将用户暗码与随机生成的盐值结合,经过PBKDF2核算生成暗码哈希值,然后将哈希值与盐值一起存储在数据库中。这样即使数据库走漏,进犯者也难以经过简略的破解方法获取用户暗码。

- 加密密钥派生:在加密通讯或数据存储中,PBKDF2能够用于派生加密密钥。经过将用户供给的暗码作为输入,结合盐值和恰当的迭代次数,生成用于加密解密的密钥。

- 身份验证:一些体系在用户登录认证过程中运用PBKDF2来验证用户暗码的正确性。体系会将用户输入的暗码进行PBKDF2核算,然后与数据库中存储的暗码哈希值进行比对,然后完成用户身份验证。

PBKDF2在暗码学研讨中的重要性

- 暗码学安全性:PBKDF2是一种常用的密钥派生函数,关于前进暗码学体系的安全性和抵挡暗码破解进犯至关重要。经过添加核算杂乱度和盐值等机制,PBKDF2能够有效防止暴力破解和彩虹表进犯。

- 暗码办理:在暗码办理体系中,PBKDF2被广泛运用于加密存储和验证用户暗码。它能够帮助体系办理员保护用户暗码的安全,防止用户暗码走漏导致的风险。

- 暗码学研讨:PBKDF2作为一种经典的密钥派生函数,在暗码学研讨中具有重要位置。经过对PBKDF2的分析和改善,研讨人员能够不断进步暗码学体系的安全性,推进暗码学范畴的开展。

总的来说,PBKDF2在实践体系中的运用事例丰富多样,涵盖了暗码存储、加密通讯、身份验证等多个范畴。一起,作为暗码学范畴的重要组成部分,PBKDF2在暗码学研讨中扮演着要害的人物,对前进暗码学体系的安全性和推进暗码学范畴的开展具有重要意义。

附录

在线PBKDF2核算工具

伪代码完成

以下是一个简略的伪代码示例,演示了怎么运用PBKDF2函数生成密钥派生成果:

function PBKDF2(password, salt, iterations, key_length):

block_size = hash_function_output_size

iterations = max(iterations, 1)

key = ""

for i from 1 to ceil(key_length / block_size):

block = HMAC(password, salt int_to_bytes(i))

intermediate_key = block

for j from 2 to iterations:

block = HMAC(password, block)

intermediate_key = intermediate_key XOR block

key = key intermediate_key

return key[:key_length]

Python完成示例

以下是一个运用Python规范库中的hashlib模块完成PBKDF2的示例代码:

import hashlib

import hmac

import struct

def pbkdf2(password, salt, iterations, key_length, hash_name='sha256'):

key = b''

block_size = hashlib.new(hash_name).digest_size

for i in range(1, (key_length // block_size) 1):

block = hmac.new(password, salt struct.pack('>I', i), hash_name).digest()

intermediate_key = block

for _ in range(2, iterations 1):

block = hmac.new(password, block, hash_name).digest()

intermediate_key = bytes(a ^ b for a, b in zip(intermediate_key, block))

key = intermediate_key

return key[:key_length]

# 示例用法

password = b'password'

salt = b'salt'

iterations = 1000

key_length = 32

derived_key = pbkdf2(password, salt, iterations, key_length)

print(derived_key.hex())

在这个示例中,咱们界说了一个pbkdf2函数,用于生成PBKDF2的密钥派生成果。然后咱们供给了一个示例用法,展现了怎么运用该函数生成密钥。您能够依据需求调整参数和哈希算法称号来习惯您的实践运用场景。